为GRUB菜单增加密码保护,在系统启动或修改GRUB引导选项时要求输入密码。

参考ArchWiki和GRUB官方文档,输入下列命令生成密码密文:

grub-mkpasswd-pbkdf2得到类似输出:

[hacc@Hacc-Laptop ~]$ grub-mkpasswd-pbkdf2

输入口令:

Reenter password:

PBKDF2 hash of your password is grub.pbkdf2.sha512.10000.B8E131613525DCA838924A60E71C6CBB374D94EC58B24D32B385B7C744060A14D709A50A0CC0218579068E6A62CBCEB6BC4E2D9157DE31A881219F0B37DA370A.DD2E8E488C862597EF88C4445BA6DDBEDB75B5654D2E2690C2152B7C45FB49993F91B4DC177B94046FFBABBBDD2A9DFF61AFC4CB7A14B954C5FC9365B4271829修改/etc/grub.d/40_custom在文件尾部加入:

set superusers="username"

password_pbkdf2 username <password>将username换成你的用户名,如root,将<password>换成grub-mkpasswd-pbkdf2命令生成的密码,修改好后类似如下:

set superusers="root"

password_pbkdf2 root grub.pbkdf2.sha512.10000.B8E131613525DCA838924A60E71C6CBB374D94EC58B24D32B385B7C744060A14D709A50A0CC0218579068E6A62CBCEB6BC4E2D9157DE31A881219F0B37DA370A.DD2E8E488C862597EF88C4445BA6DDBEDB75B5654D2E2690C2152B7C45FB49993F91B4DC177B94046FFBABBBDD2A9DFF61AFC4CB7A14B954C5FC9365B4271829重新生成GRUB配置文件即可

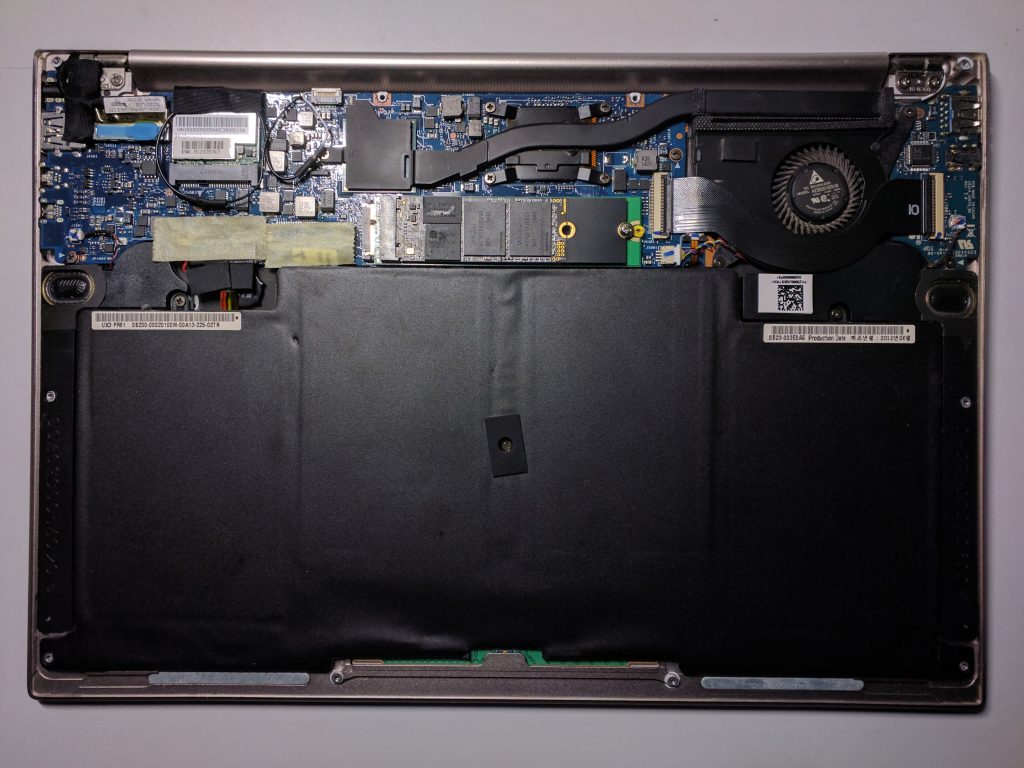

sudo grub-mkconfig -o /boot/grub/grub.cfg当然,为GRUB菜单设置密码也只是防君子不防小人,若别人真心想搞你,在能够物理访问你的设备的情况下这种密码是然并卵的。